前面發現 40.80.148.42 這個 IOC (Indicator of compromise),通知防火牆阻檔,

同時間網站Server已經離線,IT正忙著備站上線,防毒掃描中,此時需要更明確的特徵來判斷受害範圍

通常攻擊網站成功後會反彈 WebShell,將src_ip設為受害主機

index="botsv1" sourcetype="stream:http" src_ip="192.168.250.70"

搜尋後將url展開,看到連到一個奇怪的路徑,看起來不是Update行為,可能為下載惡意檔案的方式

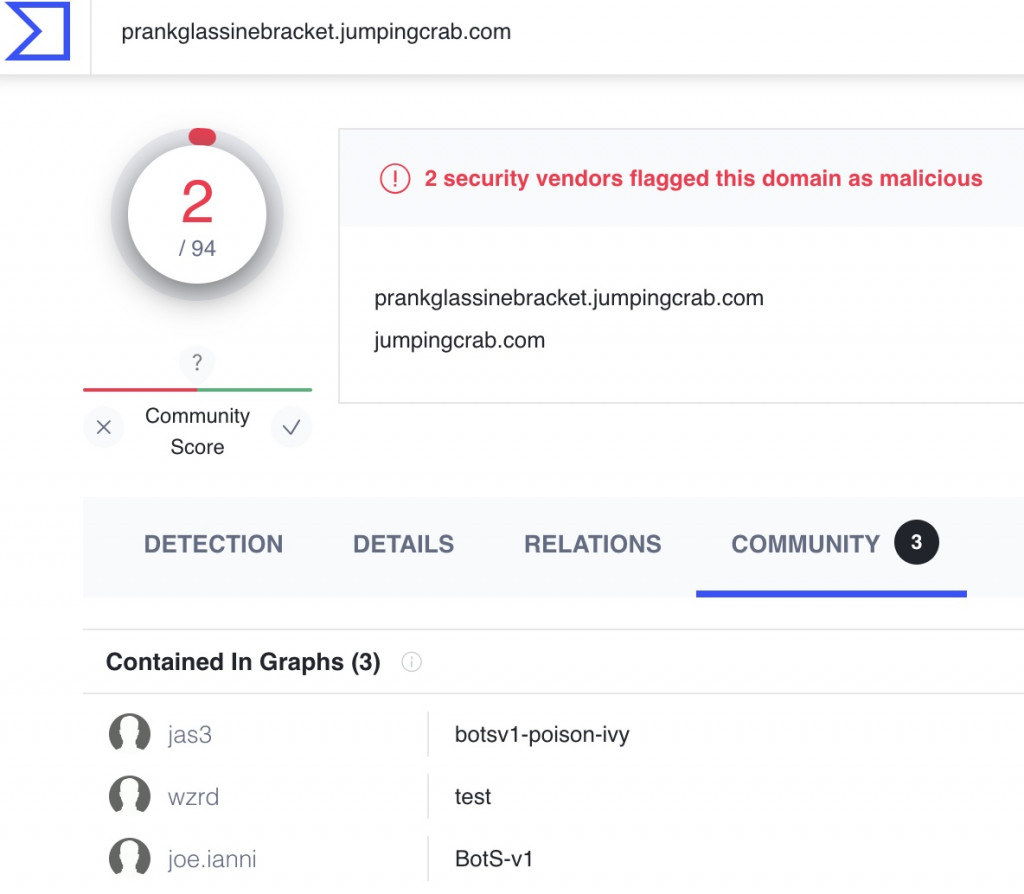

可以把Domain拿到virustotal查看是否有什麼情資,如果是被判斷惡意就需要注意

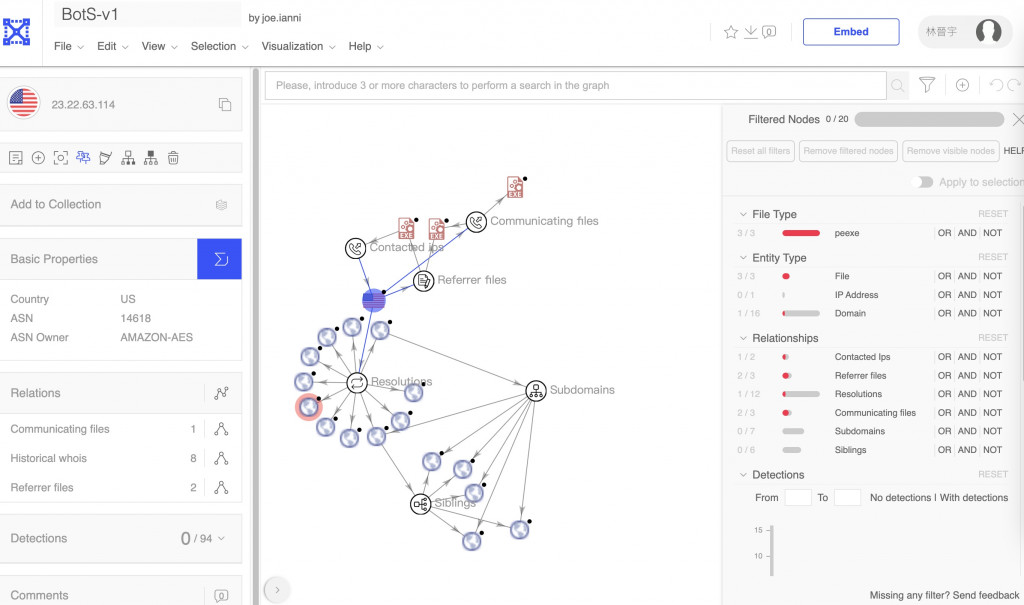

情資中就把關聯圖及答案都整理好了

URL: http://prankglassinebracket.jumpingcrab.com:1337

行為: Get poisonivy-is-coming-for-you-batman.jpeg

Source IP: 192.168.250.70

Des IP: 23.22.63.114

在查看該Domain在Log中的紀錄

index="botsv1" "prankglassinebracket.jumpingcrab.com"

對內目的IP有兩個192.168.250.20及192.168.250.70,這兩台主機需要安排檢查

並透過virustotal上關聯的IOC交由資安相關廠商處理(防毒、EDR、IPS...)

REF

CNIT 152: Incident Response

https://samsclass.info/152/152_F22.shtml

Incident Response & Computer Forensics, Third Edition